Centos8 邮件服务器 ssl配置

在邮件传输过程中,一些数据是通过明文传输的,为了信息的安全需要使用ssl对数据进行加密

一、向证书服务器申请证书

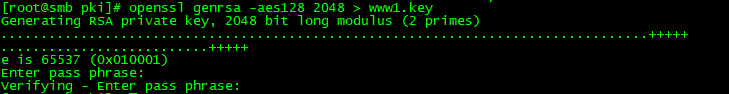

创建一个2048长度aes128类型加密的私钥并保存到www.key文件中

[root@smb pki]# openssl genrsa -aes128 2048 > www.key

将私钥进行rsa加密

[root@smb pki]# openssl rsa -in www1.key -out www1.key

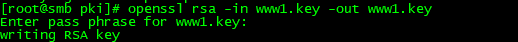

生成证书签名请求文件

[root@smb pki]# openssl req -utf8 -new -key www1.key -out www1.csr

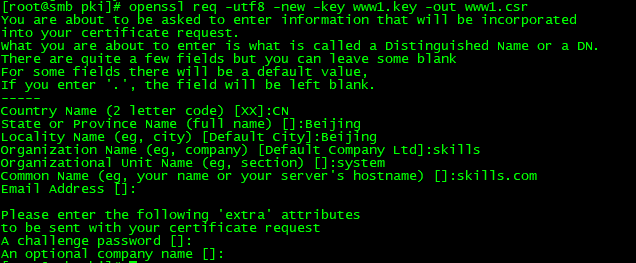

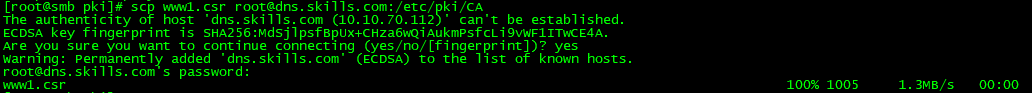

使用scp命令将请求文件发给ca服务器

[root@smb pki]# scp www1.csr root@dns.skills.com:/etc/pki/CA

使用ca服务器颁发证书

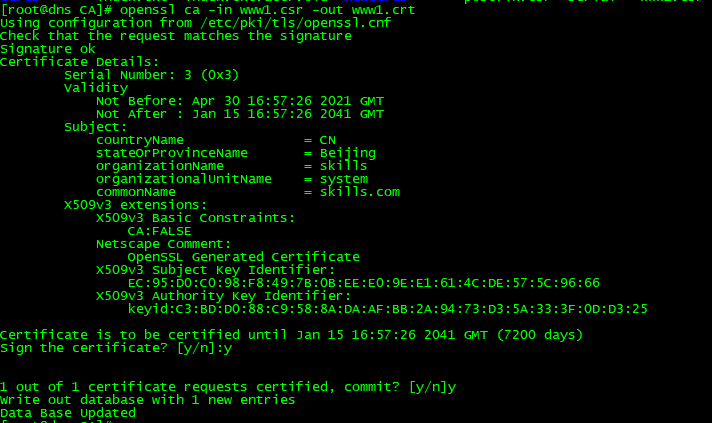

[root@dns CA]# openssl ca -in www1.csr -out www1.crt

这里使用的是ca服务器

签署完成之后直接使用scp命令传送回邮件服务器即可

除了使用ca服务器颁发证书还可以使用自签名证书

自签名证书

注意:自签名证书只需要使用邮件服务器就行

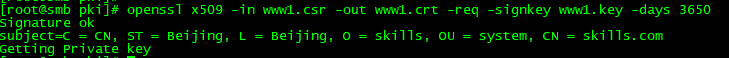

[root@smb pki]# openssl x509 -in www1.csr -out www1.crt -req -signkey www1.key -days 3650

这里需要修改一下文件权限,设置为只有拥有者可读写key文件

[root@smb pki]# chmod 600 www1.key

二、postfix配置

打开postfix的main.cf配置文件

[root@smb ~]# vim /etc/postfix/main.cf

第721、727行添加注释

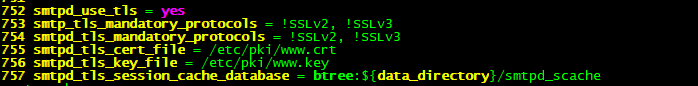

在配置文件结尾添加如下配置

打开postfix的master.cf配置文件

[root@smb ~]# vim /etc/postfix/master.cf

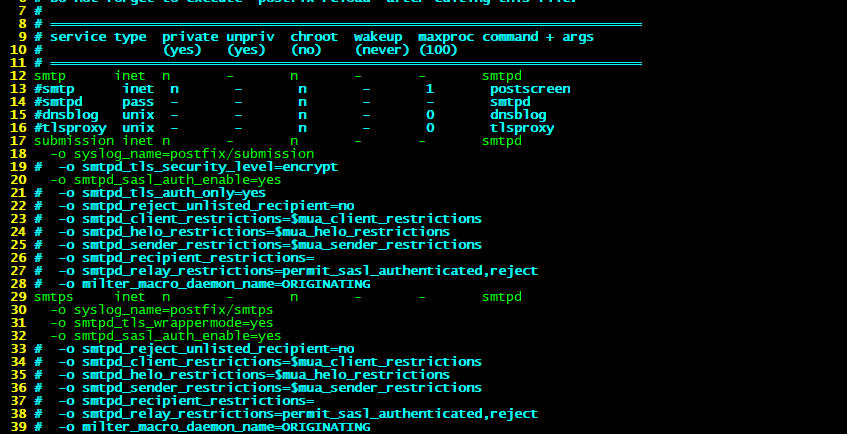

第17、18、20、29、30、31、32行取消注释

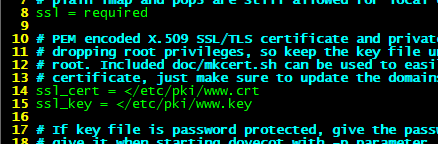

三、dovecot配置

打开dovecot的10-ssl.conf配置文件

[root@smb ~]# vim /etc/dovecot/conf.d/10-ssl.conf

将第8行修改为required

第14 15行写入证书与私钥的路径

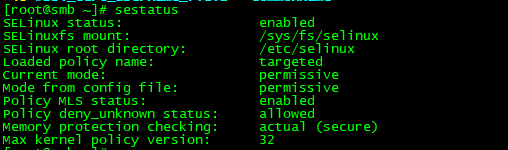

四、selinux与firewall配置

查看selinux打开状态

[root@smb ~]# sestatus

SELinux为enabled(开启)状态

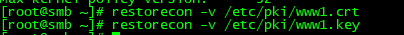

将证书文件修改上下文为默认上下文以方便邮件服务器访问文件

[root@smb ~]# restorecon -v /etc/pki/www1.crt

[root@smb ~]# restorecon -v /etc/pki/www1.key

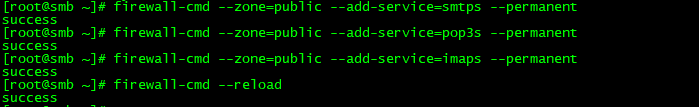

firewall防火墙放行smtps pop3s imaps服务

[root@smb ~]# firewall-cmd --zone=public --add-service=smtps --permanent success [root@smb ~]# firewall-cmd --zone=public --add-service=pop3s --permanent success [root@smb ~]# firewall-cmd --zone=public --add-service=imaps --permanent success [root@smb ~]# firewall-cmd --reload #重启firewall success

至此邮件服务器的ssl配置就结束了

相关文章

Centos8 postfix+dovecot配置教程链接